Вот сценарий. Сервер Exchange работает в локальной сети. Клиенты взаимодействуют с сервером через ActiveSync через соединения HTTP, обслуживаемые IIS. IIS использует сертификат с SAN, которые подходят для локального домена. Например, *.corpdomain.com. Я пытаюсь разрешить доступ к серверу через TailScale (Wireguard) клиенту iOS. Возникающая проблема заключается в том, что при установке соединения через туннель Wireguard клиентское устройство не может установить соединение из-за несоответствия имени сервера, с которым осуществляется связь, и SAN, доступных в сертификате. При использовании туннеля Wireguard запрос на подключение будет отправлен либо на имя машины, либо на IP-адрес туннеля. Это вызывает желаемую маршрутизацию соединения. Возникает вопрос, как справиться с несоответствием между запрошенным именем сервера и SAN в сертификате. Кажется, что единственный вариант — добавить либо имя машины, либо IP-адрес машины, используемый в запросе на подключение, в список SAN в сертификате. Хотя это не кажется правильным. Будет ли ЦС утверждать SAN, не являющееся полным доменным именем? Я бы так не подумал. Что касается IP, у меня нет гарантии, что он статичен. Добавлять это тоже неразумно. Есть ли в IIS какой-то другой механизм, который может обслуживать отдельный сертификат для общего сайта на основе SNI? Я не уверен, как лучше всего решить проблему с сертификатом здесь.

ssl-сертификат сетевого обмена wireguard

1 ответ

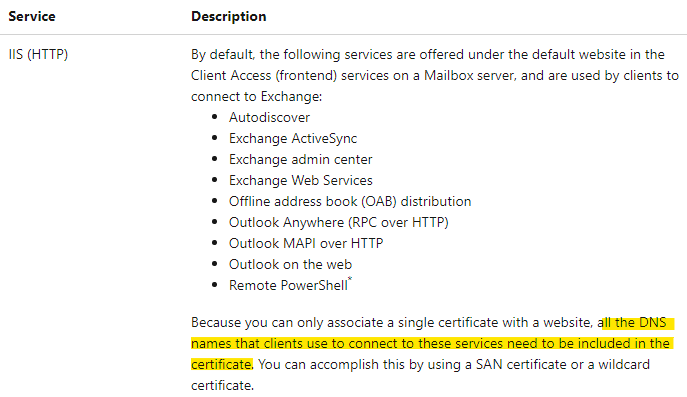

Имена хостов, которые вы должны включить в свои сертификаты Exchange, — это имена хостов, используемые клиентскими приложениями для подключения к Exchange.

Что официальный документ сказал, как показано ниже:

Таким образом, вы можете попробовать добавить имя хоста в свой сертификат.

Джочешен